Inhaltsverzeichnis

Tipps im Umgang mit Links und Anhängen in E-Mails

E-Mails oder andere Messenger können missbraucht werden um dir schädliche Software zu schicken oder dich auf Webseiten zu locken, wo dein Passwort abgegriffen wird. Das wird auch Phishing genannt.

Eine besondere Spielart davon ist sogenanntes Spearphishing, bei dem Informationen über eine Person genutzt werden um gezielt Fake-Mails für sie zuzuschneiden: Jemand könnte sich zum Beispiel als eine Arbeitskollegin ausgeben und eine E-Mail schicken, in der sich ein Link zu einem Dokument in einer Cloud befinden soll. Stattdessen verweist der Link auf eine Fake-Webseite, auf der die Anmeldedaten für die Cloud abgegriffen werden sollen.

1. Nachrichten signieren

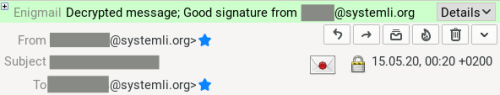

Der Absender-Teil von E-Mails kann einfach gefälscht werden. Wenn du deine E-Mails mit OpenPGP verschlüsselst, solltest du dir angewöhnen deine E-Mails immer auch mit deinem Schlüssel zu signieren und dies auch von deinen Kontakten zu erwarten. Verifiziert außerdem die Fingerprints eurer PGP-Keys.

Bei Signal und Jabber sind verschlüsselte Nachrichten automatisch auch signiert. Hier reicht es, die Fingerprints bzw. Sicherheitsnummern zu verifizieren.

2. Links überprüfen

Oft wird beim Phishing versucht, dich mit der E-Mail in Panik zu versetzen und zu schnellem Handeln zu drängen, z.B. mit Sätzen wie „Achtung, wenn du nicht sofort xy… tust, wird dein Account deaktiviert“.

Versuch gelassen zu bleiben und genau zu überprüfen, ob der Link auch wirklich echt ist. Häufig sind Täuschungsversuche durch ähnlichen Zeichen, z.B. go0gle.com oder mail-riseup.net anstelle von mail.riseup.net.

3. Software aktuell halten

Schadsoftware wird selten als offensichtlich „ausführbare“ Datei (z.B. .exe) verschickt, sondern in gewöhnlichen Dokumentformaten wie .pdf, .docx oder .png versteckt. Dieser Schadcode würde versuchen eine Sicherheitslücke im PDF-Reader auszunutzen, die es erlaubt Software auf dem Computer auszuführen.

Sobald eine solche Sicherheitslücke bekannt wird, versuchen Entwickler:innen die Lücken so schnell wie möglich zu schließen und Updates zur Verfügung zu stellen. Halte dein Betriebssystem aktuell und warte nicht mit der Installation von Software-Updates.

4. Skriptblocker für Firefox

Viele Webseiten enthalten sogenanntes JavaScript. Das ist an sich nichts Schlechtes: Kurz gesagt ist Javascript Code innerhalb einer Webseite, der im deinem Browser ausgeführt wird, und der es ermöglicht funktionsreiche Apps für den Gebrauch im Webbrowser zu programmieren. Webanwendungen wie auf https://meet.systemli.org oder https://cloud.systemli.org wären ohne Javascript nicht möglich.

Leider sind Webbrowser nur teilweise gegen die Ausführung von „bösartigem“ Code durch Javascript geschützt. Für den Umgang mit nicht vertrauenswürdigen Webseiten kannst du das Addon NoScript für Firefox installieren und die Ausführung von Javascript bei Bedarf zustimmen.

NoScript ist im Tor-Browser bereits vorinstalliert, aber standardmäßig deaktiviert. Du kannst in den Einstellungen das Sicherheitslevel erhöhen, um die Ausführung von Javascript auf nicht-https-Webseiten oder allgemein zu verbieten.

5. Dokumente isolieren

Manche kommen nicht daran vorbei verdächtige Dokumente auf ihrem Computer zu öffnen, beispielsweise Journalist:innen. Eine Gruppe von Journalist:innen und Software-Entwickler:innen haben dafür das Programm Dangerzone geschrieben.

Dangerzone öffnet PDF-Dateien in einem isolierten Container, der keinen Zugriff auf den Rest deines Computers hat um Schadcode auszuführen. In diesem sicheren Container wird das Dokument gescannt und eine vertrauenswürdige Kopie erstellt, die du mit deinem PDF-Reader öffnen kannst.